Una clave de Microsoft expira… y eso hará que millones de equipos se queden sin poder arrancar Linux a partir de septiembre

Publicado el 23/07/2025 por Diario Tecnología Artículo original

A partir del 11 de septiembre de 2025, una pieza fundamental del ecosistema de 'arranque seguro' (Secure Boot) dejará de funcionar como se espera: la clave de firma utilizada por Microsoft para validar el método de arranque de muchas distribuciones Linux caducará. Este cambio podría desencadenar el caos entre los usuarios de Linux, especialmente aquellos que utilizan el arranque seguro en sus dispositivos.

Pero, ¿por qué este problema de Microsoft afecta a algo tan esencial para Linux? Y lo más importante: ¿qué alternativas existen?

¿Qué es Secure Boot?

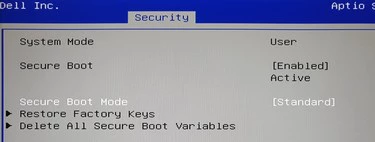

'Secure Boot' es una función de seguridad integrada en la interfaz de firmware moderna conocida como UEFI (Unified Extensible Firmware Interface), la sucesora de las clásicas BIOS. Su propósito es garantizar que el sistema operativo arranque únicamente con software firmado y autorizado por el fabricante del dispositivo.

En otras palabras, evita que malware o sistemas operativos no verificados puedan ejecutarse al iniciar el equipo.

Para funcionar, Secure Boot requiere un conjunto de claves criptográficas que se graban en la memoria no volátil del firmware durante la fabricación. Una vez instalado, el firmware se "bloquea", permitiendo cambios solo con actualizaciones firmadas o intervención directa del usuario.

¿Dónde entra Microsoft?

Aunque Secure Boot no impide instalar sistemas que no sean Windows, la realidad es que la mayoría de los equipos vienen con Windows preinstalado y con Secure Boot activado. Esto complica el uso de sistemas operativos alternativos (como Linux), especialmente si el usuario no es técnico o desconoce cómo desactivar esta función.

Para evitar tener que desactivar Secure Boot, algunas distribuciones Linux han optado por una solución intermedia: usar un componente llamado shim, una especie de intermediario firmado con una clave de Microsoft. De esta forma, el shim puede arrancar otros componentes de Linux sin necesidad de desactivar la seguridad del sistema.

El problema de la clave de firma

Pero Microsoft dejará de usar la clave actual para firmar el shim a partir de septiembre de 2025. Aunque ya existe una clave de reemplazo (lo lleva haciendo desde 2023), lo cierto es que muchos dispositivos no han recibido actualizaciones de firmware que la incorporen (y la mayoría de ellos no lo harán nunca).

Esto presenta un dilema:

- ¿Los fabricantes de hardware actualizarán el firmware de dispositivos antiguos solo para que un pequeño porcentaje de usuarios pueda seguir utilizando Secure Boot con Linux?

- ¿Podrán los usuarios actualizar manualmente las bases de datos de claves para aceptar la nueva firma?

Ambas soluciones son técnicamente posibles, pero poco probables en la práctica. Algunas requieren que el fabricante actúe; otras, conocimientos técnicos poco comunes en usuarios promedio.

Consecuencias prácticas

Para muchos usuarios, especialmente los que usan distribuciones populares como Ubuntu, Fedora o Debian, esto podría significar:

- No poder instalar nuevas versiones de su sistema sin desactivar Secure Boot.

- No poder arrancar desde medios USB firmados con la nueva clave.

- En casos extremos, quedarse bloqueados tras una actualización del sistema operativo.

¿Qué opciones tienen los usuarios y desarrolladores?

- Desactivar Secure Boot: una solución rápida, pero que elimina la (supuesta) protección que ofrece.

- Actualizar manualmente las claves UEFI: técnicamente posible, pero complejos para la mayoría de los usuarios.

- Esperar actualizaciones de firmware de los fabricantes: incierto, especialmente en equipos antiguos.

- Adoptar soluciones propias: algunas distribuciones pueden desarrollar mecanismos de firma alternativos, pero eso fragmentaría aún más el ecosistema.

Así que, ¿vale la pena Secure Boot?

Aunque en teoría mejora la seguridad al prevenir la ejecución de software malicioso durante el arranque, Secure Boot no ha sido infalible. Vulnerabilidades como BootHole o BlackLotus han demostrado que es posible eludir sus protecciones.

Además, algunos usuarios lo han desactivado para instalar Windows 11 en hardware no compatible. Esto plantea la pregunta de si Secure Boot, tal como existe hoy, está cumpliendo su promesa, o si simplemente se ha convertido en una barrera incómoda para quienes desean más control sobre su sistema.

Linux, el damnificado

Con el inminente fin del soporte a Windows 10, muchos miran a Linux como una alternativa. Pero si instalarlo se vuelve más complicado por barreras como Secure Boot, esa transición podría frustrarse antes de comenzar.

Y es que la expiración de la clave de firma de Microsoft no constituye únicamente un problema técnico; es una llamada de atención sobre la dependencia que incluso sistemas alternativos como Linux tienen de los grandes actores del ecosistema tecnológico.

Vía | Tom's Hardware

Imagen | Marcos Merino mediante IA

En Xataka | UEFI y BIOS: ¿cuáles son las diferencias?

utm_campaign=23_Jul_2025"> Marcos Merino .