Alguien conectó un PC con Windows XP sin protección a Internet para ver qué pasaba. El resultado no sorprende

Publicado el 28/06/2025 por Diario Tecnología Artículo original

Cuando Microsoft finaliza su soporte de actualizaciones de seguridad en sus sistemas operativos, no suele ser recomendable utilizar un PC con dicho sistema a no ser que sea para algún caso puntual y específico. Eric Parker, creador de contenido especializado en tecnología, quiso probar con un experimento: utilizar Windows XP hoy día conectado a Internet y eliminando todo tipo de protecciones.

Como habrás podido imaginar, el PC se ha convertido en todo un imán para el malware. De hecho, en apenas 10 minutos, el sistema operativo quedó completamente comprometido. Parker también contribuyó a que esto sucediera para fines didácticos y para demostrar lo peligroso que puede ser utilizar un sistema operativo como Windows XP hoy día.

Windows XP sin firewall y sin NAT 10 minutos después: un imán para el malware

El experto configuró una máquina virtual con Windows XP Service Pack 3 en un servidor Proxmox, desactivando además su firewall y su configuración NAT (Traducción de Direcciones de Red) y replicando las condiciones de conexión habituales en los primeros años de la década de los 2000.

Para recrear este escenario, el investigador deshabilitó completamente el cortafuegos de Windows XP y asignó una dirección IP pública directa al sistema, exponiendo la máquina sin ningún tipo de protección intermedia.

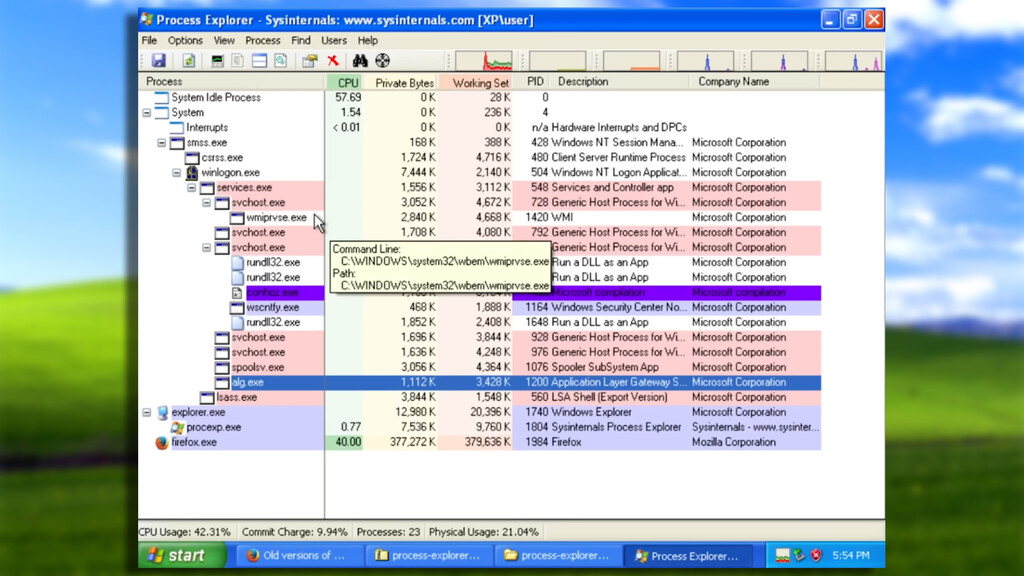

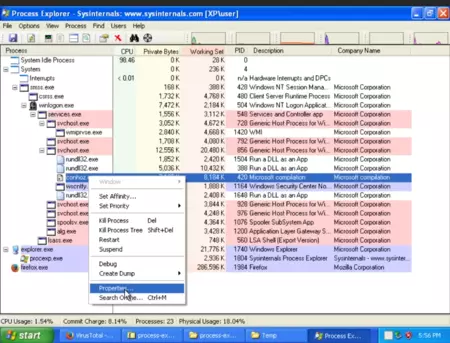

Tal y como se aprecia en el vídeo, en tan solo diez minutos, el sistema mostró los primeros signos de infección con la aparición del proceso "conhoz.exe" en el Administrador de tareas, que resultó ser un troyano disfrazado como un componente legítimo del sistema operativo.

Tras la descarga de un navegador compatible y el uso continuado del sistema, en poco tiempo vemos cómo el PC comienza a acumular malware de múltiples fuentes desconocidas. El sistema había sido víctima de varios troyanos y programas maliciosos ejecutándose desde carpetas temporales. También fue víctima de un servidor FTP no autorizado que permitía acceso remoto completo a los archivos, modificación del DNS para redirigir el tráfico hacia servidores controlados por atacantes, y la creación de cuentas de usuario adicionales para que los atacantes mantuvieran el acceso al sistema.

Todo una ristra de procesos maliciosos que acabaron secuestrando el PC. Imagen: Eric Parker

Todo una ristra de procesos maliciosos que acabaron secuestrando el PC. Imagen: Eric Parker

El factor clave que permitió la rápida entrada de todos estos componentes maliciosos fue la vulnerabilidad EternalBlue, presente en Windows XP SP3 sin parchear. Esta brecha de seguridad, que posteriormente fue utilizada por el famoso ransomware WannaCry, permite a los atacantes ejecutar código remoto sin ningún tipo de interacción del usuario.

Parker explica que herramientas como Nmap permiten a los ciberdelincuentes escanear la red en busca de sistemas vulnerables, identificando rápidamente equipos con Windows XP expuestos y sin protección.

Un sistema que pedía a gritos ser vulnerado y un Windows 7 más recio de lo que parece

El propio creador de contenido admite que las condiciones fueron lo más óptimas posibles para contraer malware: cortafuegos deshabilitado, conexión directa sin NAT y sistema sin parchear. En circunstancias normales, con un router doméstico básico y el cortafuegos activado, Windows XP quedaría bastante más protegido.

Sin embargo, el riesgo no desaparece completamente. El uso de navegadores obsoletos y la facilidad para escalar privilegios en este sistema operativo siguen siendo problemas graves. Y es que tal y como demuestra en el experimento, una vez infectado, el malware fue capaz de cerrar automáticamente herramientas de seguridad como Malwarebytes.

Para contrastar los resultados, Parker realizó la misma prueba con Windows 7 bajo condiciones idénticas. Sorprendentemente, después de diez horas de exposición, el sistema más moderno no mostró signos de infección, evidenciando las mejoras significativas en seguridad implementadas en versiones posteriores de Windows.

Ahora que pronto va a terminar el soporte oficial de actualizaciones de seguridad para Windows 10, viene bien echar un vistazo hacia atrás y ver cómo un sistema obsoleto puede quedar comprometido fácilmente. Afortunadamente, hoy día tenemos muchas más alternativas si no queremos actualizar a Windows 11.

Imagen de portada | Eric Parker

utm_campaign=28_Jun_2025"> Antonio Vallejo .