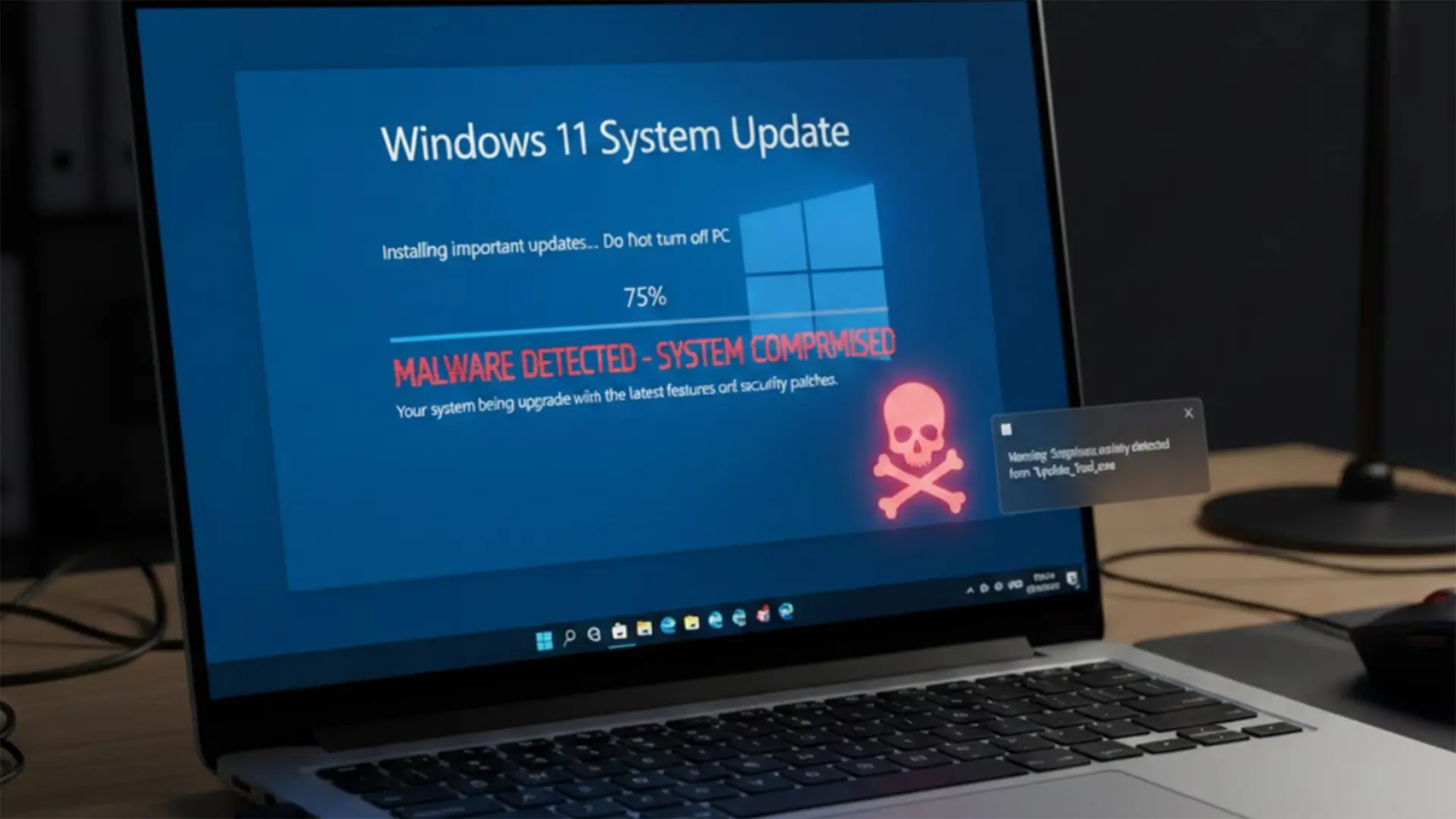

En un mundo cada vez más digitalizado, donde nuestra vida personal y profesional se entrelaza inextricablemente con la tecnología, la seguridad informática se ha convertido en una preocupación primordial. Pocos entornos son tan omnipresentes como Windows, el sistema operativo que impulsa miles de millones de ordenadores en todo el planeta. Su ubicuidad lo convierte, lamentablemente, en el blanco favorito de los ciberdelincuentes, quienes no cesan en su empeño por explotar cualquier vulnerabilidad, ya sea técnica o, lo que es más común, humana. Una de las tácticas más insidiosas y efectivas que han perfeccionado es la de enmascarar software malicioso bajo la apariencia de una actualización legítima de Windows. Este método no solo se aprovecha de la confianza que los usuarios depositamos en Microsoft, sino también de nuestra aversión a un sistema desactualizado y, por ende, potencialmente inseguro. Lo que parece ser un paso rutinario para mantener nuestro equipo protegido, puede convertirse en la puerta de entrada para un sinfín de amenazas digitales. Permítanme guiarles a través de las complejidades de esta estafa y, lo que es más importante, equiparles con el conocimiento necesario para no caer en la trampa.

La sofisticación de la estafa: cómo funciona la trampa

La premisa es sencilla pero brillante en su malicia: los atacantes saben que los usuarios de Windows están acostumbrados a recibir actualizaciones periódicas. Estas actualizaciones son cruciales para la seguridad y el rendimiento del sistema, y la mayoría de nosotros las aceptamos sin pensarlo dos veces. Es precisamente esta expectativa la que explotan.

La apariencia engañosa

Los ciberdelincuentes dedican un esfuerzo considerable a replicar la interfaz de usuario de Windows. Esto puede manifestarse de varias maneras:

- Ventanas emergentes (pop-ups): Pueden aparecer de repente mientras navegamos por internet, incluso en sitios aparentemente legítimos que han sido comprometidos. Estas ventanas imitan la estética de los cuadros de diálogo de Windows, con logos, tipografías y mensajes que sugieren una "Actualización crítica de seguridad" o una "Actualización urgente de Windows". La urgencia es clave aquí, diseñada para provocar una acción impulsiva.

- Correos electrónicos de phishing: Recibimos un email que, a primera vista, parece provenir de Microsoft. Podría tener el logo de la compañía, un remitente que parece oficial y un lenguaje técnico que nos habla de parches de seguridad o mejoras de rendimiento. Dentro del correo, se nos urge a hacer clic en un enlace para descargar e instalar la "actualización". A menudo, estos enlaces nos llevan a sitios web falsos que imitan el portal de descargas de Microsoft.

- Sitios web comprometidos o maliciosos: Algunos sitios web, especialmente aquellos relacionados con la descarga de software pirata o contenido dudoso, pueden desplegar scripts que generan estas falsas notificaciones de actualización directamente en el navegador, o incluso iniciar descargas automáticas al visitar la página.

En mi experiencia, la ingeniería social es uno de los vectores de ataque más difíciles de mitigar, precisamente porque apela a la confianza y a la falta de sospecha del usuario. Los atacantes saben que no siempre estamos alerta, y un momento de distracción es suficiente para que la trampa se cierre.

El porqué del éxito de estas tácticas

¿Por qué seguimos cayendo en estas trampas, a pesar de las constantes advertencias sobre ciberseguridad? Varios factores psicológicos y técnicos contribuyen al éxito de estas estafas:

- Confianza inherente en Microsoft: Windows es una parte integral de nuestra experiencia informática. Asumimos, por defecto, que las notificaciones relacionadas con él son legítimas.

- Miedo a la inseguridad: Sabemos que un sistema desactualizado es un riesgo. Los atacantes capitalizan este miedo, presentándonos la "solución" a un problema potencial que ellos mismos están creando.

- Urgencia y presión: Los mensajes suelen incluir palabras como "crítico", "urgente" o "requerido inmediatamente". Esto reduce el tiempo para pensar, verificar y dudar.

- Falta de conocimiento técnico: Muchos usuarios no saben cómo verificar la autenticidad de una actualización. ¿Se actualiza Windows desde el navegador? ¿O hay un proceso específico? Esta incertidumbre es explotada sin piedad.

- Percepción de facilidad: Hacer clic en un botón o un enlace es siempre más fácil que investigar un proceso.

Los tipos de malware que se ocultan tras la fachada

Una vez que el usuario muerde el anzuelo y descarga/ejecuta la supuesta actualización, lo que realmente está instalando es algún tipo de malware. La variedad de amenazas es amplia y cada una tiene sus propios objetivos nefastos:

Ransomware: el secuestro de tus datos

Este es, quizás, uno de los tipos de malware más temidos. Una vez instalado, el ransomware cifra los archivos del usuario, haciéndolos inaccesibles. Posteriormente, el atacante exige un rescate (generalmente en criptomonedas) a cambio de la clave de descifrado. La presión y el miedo a perder información valiosa hacen que muchas víctimas paguen, alimentando este lucrativo negocio ilícito. Ejemplos como WannaCry o NotPetya demostraron el devastador impacto que puede tener. Si quieren profundizar en la prevención del ransomware, Microsoft ofrece directrices útiles en su página oficial.

Spyware e infostealers: el sigilo en acción

El spyware se instala en el sistema de forma sigilosa para monitorear la actividad del usuario sin su conocimiento. Puede registrar pulsaciones de teclas (keyloggers), capturar pantallas, acceder a la webcam o micrófono, e incluso recopilar información sobre los sitios web visitados. Los "infostealers" son una categoría específica de spyware diseñada para robar credenciales de inicio de sesión, números de tarjetas de crédito y otros datos sensibles almacenados en el navegador o en otras aplicaciones. El objetivo es el robo de identidad o financiero.

Adware y PUPs: intrusión constante

El adware es software diseñado para mostrar publicidad no deseada, a menudo de forma intrusiva, como ventanas emergentes, banners o anuncios que cubren parte del contenido de las páginas web. Los Programas Potencialmente No Deseados (PUPs, por sus siglas en inglés) son aplicaciones que, si bien no son directamente maliciosas, realizan acciones que el usuario no desea o espera, como cambiar la página de inicio del navegador, instalar barras de herramientas o recopilar datos de uso para fines publicitarios. Aunque menos destructivos que el ransomware, son extremadamente molestos y comprometen la privacidad.

Botnets: tu equipo, su arma

Cuando un equipo es infectado con un bot, pasa a formar parte de una red de ordenadores comprometidos (una botnet) controlada por un atacante. Los ciberdelincuentes utilizan estas botnets para realizar actividades ilegales a gran escala, como ataques de denegación de servicio distribuido (DDoS) contra sitios web, envío masivo de spam, minería de criptomonedas sin el consentimiento del usuario o propagación de más malware. El usuario rara vez se da cuenta de que su ordenador está siendo utilizado como un peón en estos esquemas.

Cómo identificar una actualización falsa: señales de alerta

La clave para no caer en la trampa es la vigilancia y el escepticismo. Aquí hay algunas señales que deberían levantar una bandera roja:

Fuente de la notificación

Windows gestiona sus actualizaciones principalmente a través de la aplicación "Configuración" (o "Panel de control" en versiones antiguas) y el servicio "Windows Update". Nunca iniciará una actualización crucial directamente desde una ventana emergente del navegador o un correo electrónico no solicitado. Si ves un aviso de actualización que no proviene directamente de la interfaz de Windows Update en tu sistema, desconfía.

Comprobación de URL y enlaces

Si recibes un correo electrónico que te dirige a un enlace para una actualización, pasa el ratón por encima del enlace (sin hacer clic) para ver la URL real. Si no apunta a un dominio oficial de Microsoft (como microsoft.com o windows.com), es una estafa. Los dominios sospechosos a menudo intentan imitar los legítimos con pequeñas variaciones (por ejemplo, micros0ft.com o windows-update.net). Lo mismo aplica para pop-ups en el navegador: verifica la barra de direcciones si te redirigen a algún sitio.

Solicitudes inusuales

Una actualización legítima de Windows rara vez te pedirá que descargues y ejecutes un archivo .exe directamente desde una ubicación aleatoria. El proceso es más integrado. Si te pide tu información personal, contraseñas o detalles bancarios, es casi seguro que es una estafa, ya que Windows Update nunca solicitará este tipo de datos.

Errores gramaticales u ortográficos

Aunque los atacantes están mejorando, es común encontrar errores gramaticales, faltas de ortografía o un lenguaje poco profesional en las notificaciones falsas. Una empresa del calibre de Microsoft invierte mucho en la calidad de sus comunicaciones.

Comportamiento del sistema

Si tu ordenador de repente se ralentiza, aparecen programas que no instalaste, o el uso del disco duro/CPU se dispara sin razón aparente justo después de una "actualización", es una fuerte indicación de que algo no está bien.

Estrategias efectivas para protegerse: la prevención es clave

Prevenir es siempre mejor que curar cuando se trata de ciberseguridad. Adoptar estas prácticas puede marcar una gran diferencia:

Descargas solo de fuentes oficiales

La regla de oro: descarga software y actualizaciones solo de los sitios web oficiales del fabricante. Para Windows, eso significa usar la función de "Windows Update" integrada en el sistema o, si es necesario, el sitio web oficial de Microsoft. Nunca descargues actualizaciones de enlaces en correos electrónicos o ventanas emergentes. Les recomiendo encarecidamente visitar la página de seguridad de Microsoft para obtener información verificada y herramientas.

Mantén tu software de seguridad actualizado

Un buen antivirus o suite de seguridad (como Windows Defender, que viene integrado en Windows 10/11, o soluciones de terceros) es tu primera línea de defensa. Asegúrate de que esté siempre activo, configurado para escanear regularmente y, lo más importante, con sus definiciones de virus actualizadas. Si buscan opciones, pueden consultar comparativas de antivirus para encontrar uno que se adapte a sus necesidades.

Copia de seguridad regular de tus datos

En caso de que lo peor suceda y seas víctima de ransomware o de una pérdida de datos, una copia de seguridad reciente es tu salvavidas. Utiliza discos duros externos, servicios en la nube o soluciones de backup automatizadas. Realizar copias de seguridad de forma constante es una de las prácticas más subestimadas y, al mismo tiempo, más críticas en ciberseguridad. Aquí pueden encontrar una guía sobre cómo hacer una copia de seguridad de datos importante.

Educación y concienciación del usuario

Conocimiento es poder. Informarse sobre las últimas amenazas y cómo operan es crucial. Si uno sabe qué buscar, es mucho menos probable que caiga en una trampa. Compartir esta información con amigos y familiares también ayuda a crear una comunidad más segura. Considero que la educación del usuario final es tan crucial como cualquier solución técnica; el factor humano es, a menudo, el eslabón más débil de la cadena de seguridad.

Uso de un navegador seguro y extensiones

Utiliza un navegador web que priorice la seguridad y considera instalar extensiones que bloqueen anuncios maliciosos y rastreadores. Sin embargo, sé selectivo con las extensiones, ya que algunas pueden introducir sus propias vulnerabilidades.

Habilitar el firewall

Asegúrate de que el firewall de Windows (o de tu solución de seguridad de terceros) esté siempre activado. Actúa como una barrera entre tu ordenador y las amenazas externas.

¿Qué hacer si ya has sido víctima? Pasos inmediatos

Si, a pesar de todas las precauciones, sospechas que has instalado malware creyendo que era una actualización legítima, actúa rápidamente:

- Desconecta el equipo de la red: Si es un ordenador con cable, retíralo. Si es Wi-Fi, desactíralo. Esto puede evitar que el malware se propague a otros dispositivos de tu red o que envíe tus datos a los atacantes.

- Inicia en modo seguro: Reinicia tu ordenador en modo seguro (con funciones de red, si necesitas descargar herramientas de limpieza) para que el malware tenga menos posibilidades de ejecutarse.

- Ejecuta escaneos completos: Utiliza tu software antivirus/antimalware de confianza para realizar un escaneo completo del sistema. Considera usar una segunda opinión con otra herramienta antimalware (como Malwarebytes Free) para asegurarte de que no quede nada.

- Cambia todas tus contraseñas: Una vez que el sistema esté limpio, cambia inmediatamente las contraseñas de todas tus cuentas importantes (correo electrónico, banca en línea, redes sociales, etc.). Hazlo desde un dispositivo seguro y no infectado.

- Notifica a tus bancos y otras entidades: Si crees que se han comprometido datos financieros, contacta a tu banco y otras instituciones relevantes.

- Restaura desde una copia de seguridad: Si tienes una copia de seguridad reciente y limpia, restaurar el sistema puede ser la forma más segura de garantizar que el malware se elimine por completo.

- Busca ayuda profesional: Si te sientes abrumado o no estás seguro de cómo proceder, contacta a un profesional de la ciberseguridad. La ayuda experta es invaluable en estas situaciones.

En resumen, la amenaza de las falsas actualizaciones de Windows es real y persistente. La mejor defensa es una combinación de vigilancia, conocimiento y buenas prácticas de seguridad. No subestimen el ingenio de los ciberdelincuentes, pero tampoco duden de su propia capacidad para identificarlos y protegerse. Manténganse informados, sean escépticos y, sobre todo, protejan su información. La seguridad de su vida digital está en juego.

malware seguridad informática actualización falsa phishing